会议详情

名称:第八届安全开发者峰会(2024 SDC)

地点:上海市长宁区龙之梦大酒店(延安西路1116号)四楼

时间:2024年10月23日 9:00-18:00

SDC 2024:AI时代 安全护航

随着人工智能(AI)技术的飞速发展,安全领域也面临着前所未有的机遇和挑战。在AI时代,安全不仅仅是防御和保护,而是需要与技术创新并行发展。作为安全行业的年度盛事,第八届安全开发者峰会(SDC 2024)以“AI时代 安全护航”为主题,旨在聚集业界顶尖的开发者、安全专家和技术从业人员,共同探讨AI与安全的深度融合,推动安全技术的创新与发展。

在这个背景下,SDC 2024将围绕AI安全、智能安全、安全编程、漏洞挖掘、移动安全、WEB安全、密码学等热点议题展开深入讨论,分享最新的安全技术和实践经验。我们相信,通过本届峰会,安全开发者和技术从业人员将获得最前沿的安全知识和技术,共同推动安全行业的发展和进步。让我们一起在AI时代,安全护航!

关于SDC

安全开发者峰会是由拥有24年悠久历史的老牌安全综合服务网站—看雪主办,会议面向开发者、安全人员及高端技术从业人员,是国内开发者与安全人才的年度盛事。秉承着技术与干货的原则,看雪于2017年11月成功举办了第一届安全开发者峰会,议题涵盖了安全编程、软件安全测试、智能设备安全、物联网安全、漏洞挖掘、移动安全、WEB安全、密码学、逆向技术、加密与解密、系统安全等,吸引了业内顶尖的开发者和技术专家,旨在推动软件开发安全的深入交流与分享,为安全人员、软件开发者、广大互联网人士及行业相关人士提供最具价值的交流平台。

会议嘉宾

会议日程

-

09:00 - 09:05

特邀主持 华为终端奇点安全实验室主任——陈良

-

09:05 - 09:15

致辞 百度副总裁——陈洋

-

09:15 - 09:50

智能摩托车进化之路

本议题将深入探讨智能摩托车在网络安全方面的脆弱性,并提出一些令人不安的问题:智能摩托车的网络安全防护措施是否足够?我们将揭示一些案例,这些案例将展示黑客如何利用智能摩托车的漏洞进行攻击,以及这些攻击可能带来的严重后果。

任建文:易特驰网络安全顾问 -

09:50 - 10:30

从硬件钱包到TrustZone:Web3密钥托管的安全挑战与解决方案

在Web3领域,密钥托管(crypto custody)是维护用户资产安全的关键环节,业界广泛应用多种先进技术,如硬件钱包和可信执行环境(TEE),用于保障用户资产安全。

本次演讲将围绕硬件钱包以及基于TrustZone 的移动端钱包的实现方案,在肯定其安全优势的同时,也剖析其存在的内存损坏漏洞等潜在威胁。最后,针对过往的风险,我们为安全开发者和Web3爱好者提供了密钥托管的开源方案和示例应用。

庄园:CertiK Skyfall团队安全研究员 -

10:30 - 10:45

休息

-

10:45 - 11:25

工控系统供应链攻击大揭秘

近年来,我们在Codesys Runtime内核中发现了10多个漏洞,这些漏洞正在严重威胁工控系统的安全性。本议题聚焦于Codesys Runtime内核的供应链安全问题,以CODESYS V2和CODESYS V3内核为研究对象,从攻击面分析、通信协议脆弱性、漏洞发现方法、高危漏洞的分析与利用技术等多个维度,深入探讨Codesys Runtime内核如何成为供应链攻击的潜在目标。

高剑:和利时信安院安全研究员 -

11:25 - 11:55

探秘语法树:反编译引擎驱动自动化漏洞挖掘

目前源码分析领域存在很多优秀的静态分析工具,比如 Fortify、Joern、codeql 等,在二进制分析领域这类工具则很少见,本议题将介绍演讲者在二进制程序分析工具上的探索。

罗思礼:安全研究员 -

11:55 - 12:00

抽奖

-

12:00 - 13:30

午休

-

13:30 - 14:10

Rust 的安全幻影:语言层面的约束及其局限性

本议题深入分析了 Rust 编程语言的编译二进制文件及其现有的安全问题。Rust 语言的安全机制源自于其背后的约束,Rust约束不仅是语言设计的核心,也是其安全性的重要保障。然而,这些约束并非无懈可击。

陈浩:奇安信天工实验室安全研究员 -

14:10 - 14:55

BULKHEAD:通过分隔化打造内核安全的水密舱

还在为挖不完的漏洞、打不完的补丁苦恼吗?不妨通过分隔化为潜在漏洞构筑安全“水密舱”,保障系统软件乘风破浪。

庞大的Linux宏内核在同一地址空间共享特权。在缺少隔离的现状下,攻击者只需利用薄弱组件中的一个漏洞就有可能攻陷内核,进一步控制整个系统。尽管安全研究人员付出了巨大的努力,内核漏洞仍然层出不穷。面对这一严峻问题,亟需一种通用的、原则性的防御方案来限制潜在漏洞的影响范围。借鉴古人造船的智慧,通过增加隔板(bulkheads)构筑水密隔舱(compartments),可以有效防止漏洞威胁蔓延,避免整个系统倾覆。

郭迎港:南京大学计算机学院博士生 -

14:55 - 15:35

大模型软件生态系统的安全隐患:从传统漏洞到新型威胁

大模型技术的迅猛发展和广泛应用,催生了一个庞大而复杂的软件生态系统,支撑着大模型的训练、推理、部署和服务。然而,随之而来的安全隐患也逐渐显现。本议题将探讨大模型软件生态系统的安全性,通过分析大模型服务架构和梳理大模型软件生态系统的层级,跟随大模型技术的发展来剖析其中潜藏的安全威胁。最后,本议题将展示如何利用Agent与RAG技术实现对大模型软件生态系统的安全性检测。

刘昭:360 AI安全实验室高级专家 -

15:35 - 15:55

休息

-

15:55 - 16:00

抽奖

-

16:00 - 16:40

大模型技术在恶意软件分析中的实践

近年来,大语言模型(LLM)的崛起展现了其在理解不同编程语言、以及运用逻辑推理机制以提炼新知、基于既有信息做出合理推断方面的非凡能力。鉴于此,我们设计并实现了一种基于LLM技术的创新恶意软件分析方法,本演讲旨在为您提供有关该方案的技术实现(包括大模型的微调,RAG的实现,提示词的样例等)、用户案例和演示的更多详细信息。

尹斌:奇安信技术研究院安全研究员

刘璐:奇安信技术研究院安全研究员 -

16:40 - 17:20

ExpAttack大语言模型越狱风险持续追踪框架

大语言模型技术和应用正在迅猛发展。一方面,大模型解放了社会生产力;另一方面,它们也带来了不断增加的内容安全风险。作为一项全新的技术,大语言模型的风险会随着时间逐渐显现。

在传统的安全领域,为了应对快速变化的网络攻击并减少来自未来的风险,Gartner引入了CTEM(持续威胁暴露管理)。借鉴Gartner的思路,我们提出了ExpAttack框架,这是一种“可成长”的系统,能够持续监测和追踪大语言模型的越狱风险,本议题将分享ExpAttack框架相关的技术细节。

Knight:京东蓝军白鵺攻防实验室安全研究员 -

17:20 - 17:50

圆桌会谈:从安全到大语言模型——风险、挑战与未来

主持人:谭晓生

嘉宾:胡文友、王欣、Flanker、王振兴 -

17:50 - 18:00

抽大奖:华为MateBook 14

会议门票

| 门票名称 | 单价(¥) | 截止时间 | |

|

早鸟票(不含午餐)

不含午餐

|

¥128.00 | 2024-09-30 18:00 | 已结束 |

|

SDC+GEEKCON[通票

该通票包含2024年10月23日“看雪·第八届安全开发者峰会"2.5折门票[256元,含午餐]和GEEKCON早鸟票[512元,含午餐]

|

¥716.00 ¥2048.00 | 2024-10-02 00:00 | 已结束 |

|

门票(含五星级自助午餐)

五星级自助午餐、抽大奖权益、会议资料及PPT;此票档截止购买时间为2024-10-23 18:00

|

¥1024.00 | 2024-10-01 00:01 | 已结束 |

|

企业级VIP票(含五星级自助午餐+闭门晚宴)

含高级自助午餐、闭门晚宴、抽大奖权益、会议资料及PPT;此票档截止购买时间为2024-10-23 18:00

|

¥2048.00 | 2024-10-01 00:02 | 已结束 |

|

训练营:现代Linux内核漏洞挖掘与利用-攻击的艺术

训练营时间:10月22日09:00-18:00(峰会前一天);赠送SDC 2024 全价门票1张。(购买后请添加微信kanxuecom)

|

¥4999.00 | 2024-10-21 18:00 | 已结束 |

|

训练营:深度故障注入与硬件破解

训练营时间:10月22日09:00-18:00(峰会前一天);本次培训将提供实验相关所需的设备与物料(仅培训使用);赠送SDC 2024 全价门票1张。(购买后请添加微信kanxuecom)

|

¥5999.00 | 2024-10-21 12:00 | 已结束 |

2)本活动支持开具电子发票,并由「读壹信息」为您开具。

如需发票,请登录 即客会 小程序提交申请,读壹信息 将在活动结束后7日内为您开具电子发票并发送至您的邮箱。

3)峰会开始前7天内及结束不支持退款;

4)报销邀请函:

峰会门票报销邀请函:https://meet.kanxue.com/upload/sdc2024.pdf

训练营《深度故障注入与硬件破解》报销邀请函:https://meet.kanxue.com/upload/training01.pdf

训练营《现代Linux内核漏洞挖掘与利用-攻击的艺术》报销邀请函: https://meet.kanxue.com/upload/training02.pdf

5)其他事宜联系微信号:kanxuecom

训练营

一、《现代Linux内核漏洞挖掘与利用-攻击的艺术》

课程介绍

本课程深入探讨内核架构、内存管理和网络管理,结合实际安全漏洞并提供Syzkaller漏洞挖掘技巧。通过引入Dirty Pagedirectory等高难度新技术,紧跟安全研究前沿。学习此课程将极大地提升个人技术实力和企业系统安全能力。

*本课程需要学员具备二进制安全基础能力,包括但不限于操作系统基础原理,软件调试基础,c语言基础

*本课程需要自备vmware17环境

课程目录

1. 从Dirty Pagedirectory聊内核漏洞挖掘与利用

1.1 Linux内核架构设计

1.2 Linux内核内存管理

1.3 Linux内核网络管理

1.4 Syzkaller漏洞挖掘从网络模块(nf_tables)到内存破坏

1.5 Dirty Pagedirectory利用手段解析

2. Dirty Pagetable

3. Dirty Cred

4. 内核漏洞挖掘总览

培训时间

2024年10月22日(周二)09:00-18:00

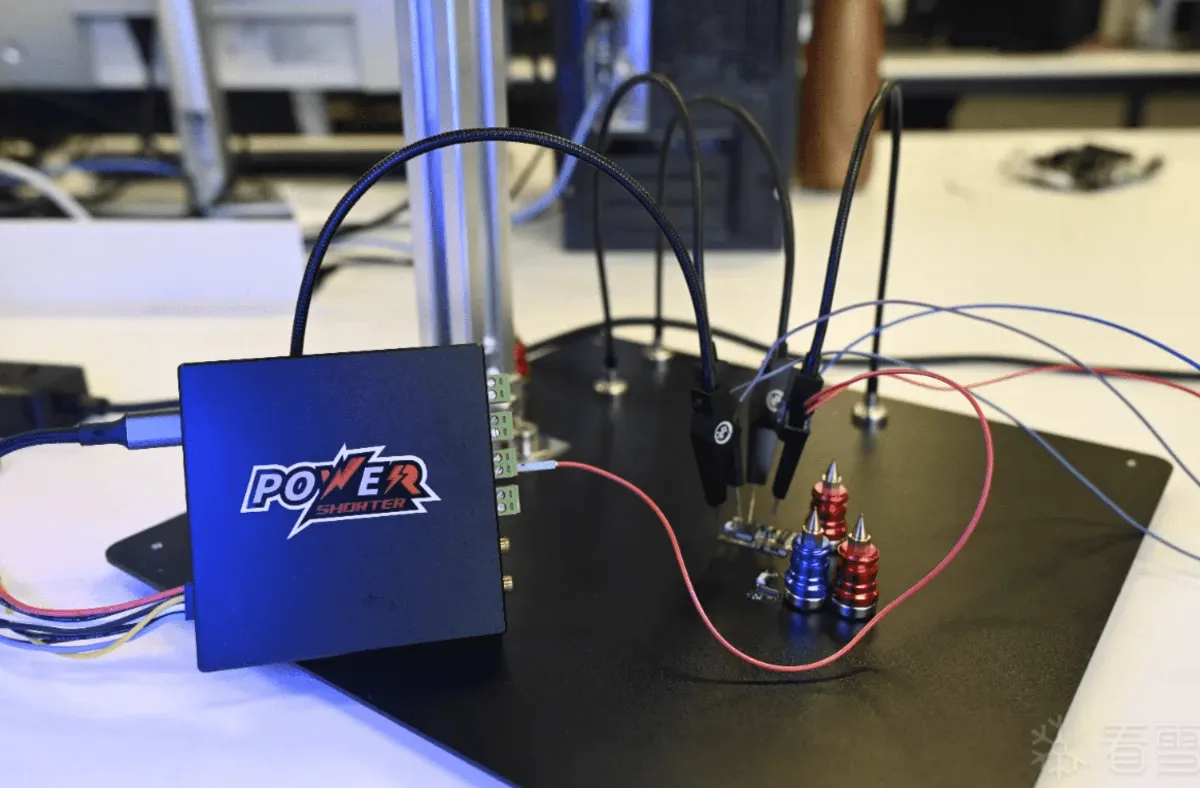

二、《深度故障注入与硬件破解》

故障注入(Fault Injection)是一种物理攻击方法,利用电压毛刺(Voltage Glitching)、时钟毛刺(Clock Glitching)、电磁脉冲(EMFI)、激光(LI)等方式干扰芯片的正常运行,诱导其执行错误的逻辑或产生错误的输出。早期的故障注入主要用于硬件测试和密码分析。近年来,故障注入更多的被视作一种底层硬件攻击手段,用来绕过芯片的安全启动、提取芯片中的密钥、读出芯片内受保护的固件、重新开启芯片上已被关闭的硬件调试接口等。

本次训练营,我们将带领大家使用短路故障注入设备:PowerShorter,实际动手进行电压故障注入,通过短路毛刺,故障STM32【CHES 2019】和nRF52【BlackHat Europe 2020】的固件读保护机制,完成受保护固件的提取,并揭露黑市上的STM32解密器原理。

课程目录

1、故障注入新手指南:Glitch Attack,故障注入的介绍、案例和基本原理,其中会介绍到的故障注入案例如下:故障注入新手指南:Glitch Attack,故障注入的介绍、案例和基本原理,其中会介绍到的故障注入案例如下:ESP32系列芯片破解、Trezor 硬件钱包破解、AMD Zen 系列 CPU 破解、特斯拉 Model 3 车机破解、星链卫星终端破解、Apple USB 控制器破解。

2、游戏机与Glitch:Xbox 360 & Nintendo Switch

2.1 Xbox 360: 引言:Reset Glitch Hack

2.2 Nintendo Switch: 破解历程: Glitch Party

2.3 Nintendo Switch: 软破撞洞: Team-Xecuter、Katherine Temkin、fail0verflow、Andreas Galauner

2.4 Nintendo Switch: 硬破芯片: SX Core的繁荣、TX被捕与hwfly山寨

2.5 Nintendo Switch: 硬破分析: Spacecraft-NX、SX Core的故障注入武器化

2.6 Nintendo Switch: 山寨疑云: Spacecraft-NX的代码来源(CVE-2020-15808)与无人知晓的 ICE40 bitstream

3、nRF52 系列电压故障注入:从短路故障到绕过固件读保护

3.1 nRF52 APPROTECT 固件读保护机制 介绍与实践:

3.1.1 保护原理:SWD和UICR开关

3.1.2 解出原理:CTRL-AP

3.2 OSR故障注入设备介绍与使用:

3.2.1 PowerShorter短路故障注入设备

3.2.2 PICO 3206D 示波器

3.3 nRF52 USB dongle DEC1 电压故障注入 绕过固件读保护 实践:

3.3.1 故障注入流程初见:接线、攻击、反馈、重启

3.3.2 故障注入参数初见:毛刺物理位置、时间位置、触发与延时、毛刺宽度

3.3.3 本案例的故障反馈:OpenOCD 使用介绍

3.4 nRF52 USB dongle DEC1 电压故障注入 绕过固件读保护 原理

3.4.1 故障原理:APPROTECT开关

3.4.2 故障位点分析:逻辑点分析、时间点分析、核心供电分析、功耗分析

3.5 nRF52 RealWorld 故障注入:Airtag、手环的固件提取

3.6 nRF52 新版 APPROTECT 防故障注入机制 介绍

4、STM32 系列电压故障注入:故障 bootloader 的 0x11 command

4.1 STM32 RDP 固件读保护机制介绍:

4.1.1 RDP1开启、关闭与原理

4.1.2 RDP2开启与原理

4.2 STM32 bootloader 原理介绍

4.2.1 bootloader串口ISP的使用与通信流量分析

4.2.2 手工使用bootloader串口ISP命令读取Flash内容实践

4.3 STM32F103 电压故障注入 绕过 RDP1 读取受保护的固件 实践

4.3.1 STM32F103供电分析与去电容

4.3.2 STM32F103的故障流程:接线、攻击、反馈、重启

4.4 STM32F103 电压故障注入原理 与 bootloader逆向

4.4.1 Boot引脚与跳线分析:0x0 地址内存映射

4.4.2 STM32 UART Bootloader 逆向:0x11 Command 分析

4.5 STM32 RDP绕过总结:揭秘黑市上的STM32解密器

培训时间

2024年10月22日(周二)09:00-18:00

三、ARM系统深度调试与逆向

由《软件调试》作者张银奎主讲,深处着眼,浅出讲起,上调试器,看活代码,通过大量动手实验引领大家一起进入到ARM的世界中。

从深度嵌入式,到桌面,再到云,ARM不断攻城略地,正在成为主流。本培训着眼于ARM系统的关键原理,按历史顺序从ARM三大系列的M系列讲起,过渡到M系列必须的外部调试技术,再进入到当前正在大行其道的A系列,再深入解析A系列的调试设施,包括这些设施的原理和应用。

培训时间:

10月21日[周一〕09:00-18:00

10月22日(周二〕09:00-18:00

课程工具

本培训包含大量动手试验和实战内容,参加本培训的每一位学员,都将获得(价值4500元):

一套基于ARM M核的GDK3开发套件

一套基于ARM A核的幽兰代码本

- 一套挥码枪硬件调试器

课程收获

通过本培训,学习者可以在如下多个方面进阶获益:

深刻理解ARM架构的技术精髓,包括三大系列,四大特权模式,安全/非安全两大阵营,以及ATF,TrustZone,CoreSight等关键技术

全面认识ARM平台的调试设施,包括自称载的本机调试和基于硬件调试器的外部调试

熟练使用GDB、NDB(挥码枪)两大调试器和很多其它软件工具(strace, dtc, readelf)

熟悉ARM生态中的常用固件和系统软件,包括ATF、U-BOOT、WoA和Linux等

四、GEEKCON "深蓝特训"

移动安全漏洞对抗专场

课程设置:深度讲解+实战练习[所有课程不涉及未公开漏洞】

深度剖析Android安全

Android 框架层漏洞对抗研判专题

-以真实严重漏洞为例,大范围流行的 Android 框架层漏洞之控掘、分析、利用方法教学,附实战练习

-大规模影响漏洞在多型号设备上利用分析教学,附实战练习

-绕过框架层新型防御机制的利用方法教学

Android 内核层漏洞对抗研判专题

-经典 Android 内核堆栈溢出漏洞在多Android版本中利用与缓解机制对抗研判教学,附实战练习

-主流 Android 内核Data-0riented Attacks在多Android版本中利用与缓解机制对抗研判教学,附实战练习

-现实世界 Android 内核漏洞控掘、利用方法及内核完整性保护机制绕过方法教学

硬件缓解机制对抗研判专题

-新型硬件内存破坏漏洞缓解机制实现方式及绕过方法教学附实战练习

-控掘硬件缓解机制在现实世界软件中软硬结合实现的绕过方法教学,附实战练习

“纯血鸿蒙”安全探秘

-新型操作系统安全分析快速上手方法教学

-HarmonyOS ПEXT应用框架层安全机制详解、漏洞控掘及

利用分析教学

-“纯血鸿蒙”微内核安全架构解析及安全机制分析教学

iOS在野利用揭密

三角测量行动之深蓝特别研析专题

-新型绕过iOS底层防御机制的内核漏洞及利用方法分析教学

0/1-click 专题

影响多平台、大规模部署的软件供应链漏洞分析及利用方法教学

车机安全对抗

-车载以太网安全研究环境构建方法教学

-主流车机诊断模式认证防御机制分析及漏洞挖掘方法教学

报名须知

特训时间:

10月22日[周二〕13:30-18:00

10月23日(周三〕8:30-12:00; 13:30-18:00

含 10月23日 午餐及晚餐,赠 GEEKCON 2024 中国站门票 1张〔价值 ¥1,024.00)

*满25人开班